13.04.12 / こあくまのSSL日記, 未分類 / Author: aico / Comments: (4)

社会人になってからあっという間に2週間がすぎました。

覚えることがいっぱいでなんだか毎日があっという間に過ぎていきます。

先日、VeriSignさんと打ち合わせがありました。

VeriSignさんとは何度かお会いしていますが、今回は社会人になって初めての打ち合わせ。

知らない言葉もたくさん出てきたので自分なりに調べてみました。

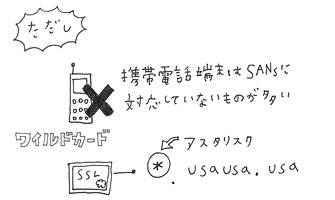

今回はSANsとワイルドカード証明書についてです。

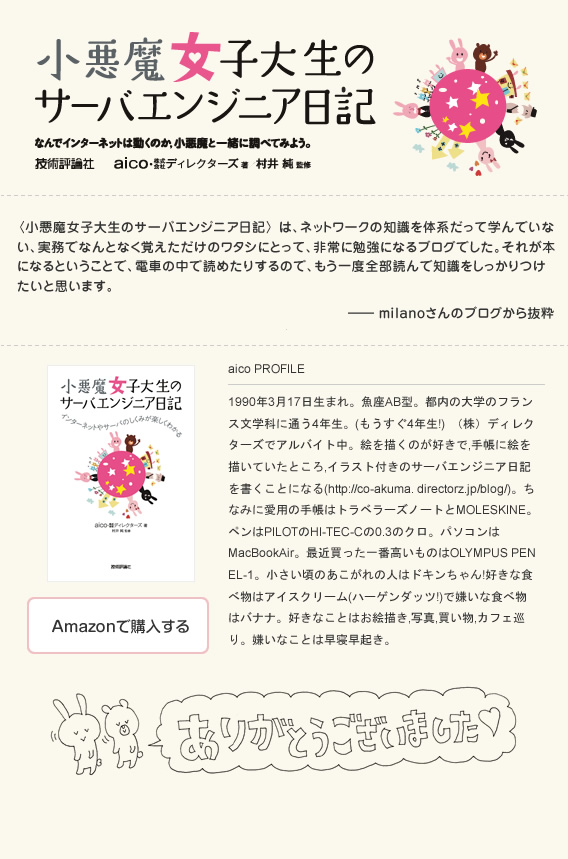

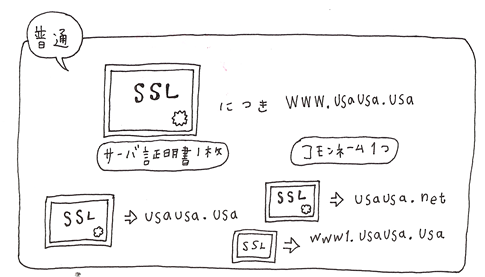

普通、サーバ証明書はコモンネーム1つにつき、サーバ証明書を1枚申請します。

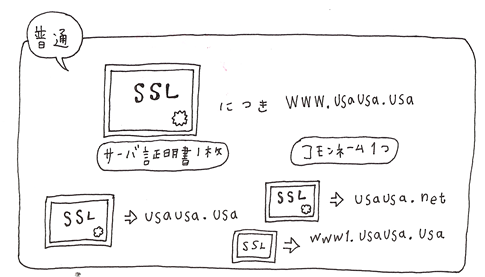

ワイルドカード証明書とSANsは1枚のサーバ証明書で複数のコモンネームへのSSL通信を可能にする方法です。

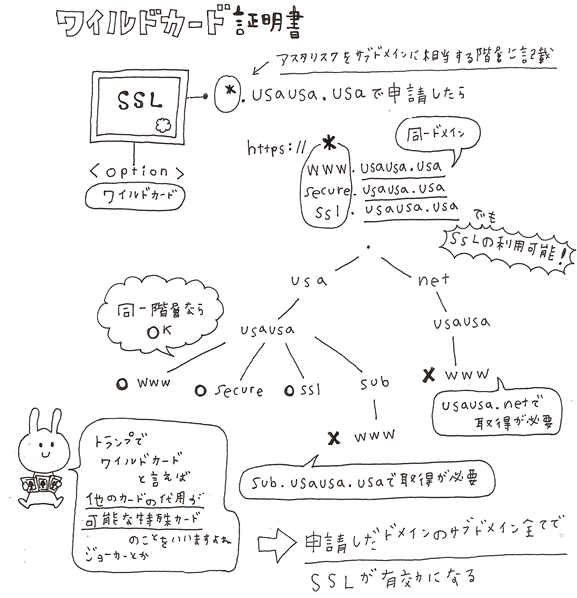

ワイルドカード証明書はコモンネームを、「*.usausa.usa」のように

アスタリスクをサブドメインに相当する階層に記載した形で申請します。

すると、ワイルドカード証明書は複数のサブドメインを使用しているサイトで

それぞれのコモンネームでサーバ証明書を取らなくても1枚のSSLサーバ証明書で

httpsアクセスを有効にします。

ただし、アスタリスク(*)の後ろのドメイン名は同一である必要があるため、

たとえば、www.usausa.netのようにドメイン名が違うとまた別にSSLサーバ証明書を取得する

必要があります。

→現在ベリサインでは発行していません。

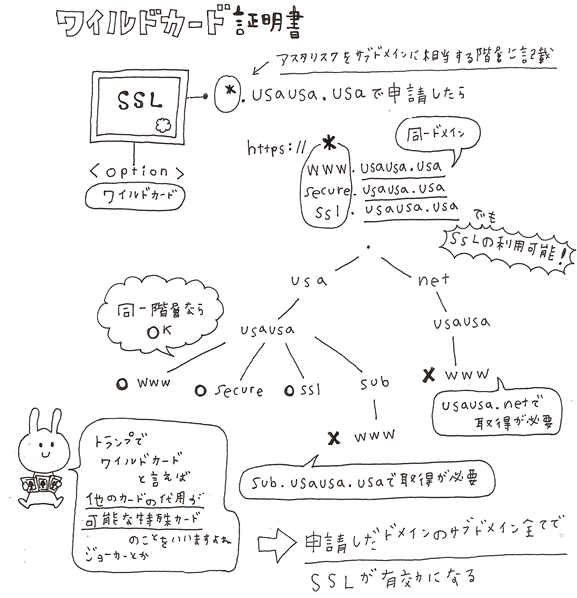

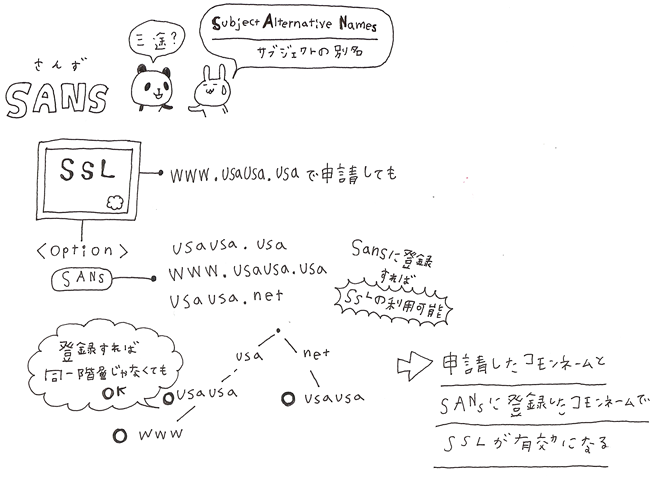

SANsはコモンネームをwww.usausa.usaで申請し、SANsにusausa.usaを登録すると、

1枚のサーバ証明書でwww.usausa.usaとusausa.usaの両方でhttps通信を有効にすることが出来ます。

SANsはワイルドカードとは異なり、SANsに登録すれば同一ドメイン名でなくてもSSLが有効になります。

→ベリサインでは2012年6月15日以降の申請からSANsフィールドを追加するそうです。

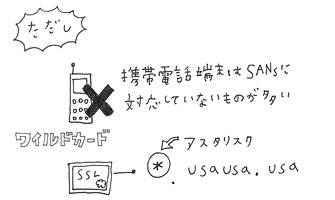

ただし、どちらも対応していないブラウザや携帯端末が多く、

その場合SSL通信が可能なのは申請したコモンネームのみになってしまいます。

02.04.12 / こあくまちゃんのこと, 未分類 / Author: aico / Comments: (10)

お知らせがあります…

ついにこあくま、社会人になりました!!

今日から、アルバイトではなく社員としてdirectorzで働くことになりました。

directorzは主にサーバのホスティング事業とサーバ証明書(SSL)の取得代行サービスを行う会社です。

…というわけでみなさん!

directorzにサーバをください♪

昨日まではあまり実感もなかったのですが(約2年間directorzでアルバイトをしていたので…)、今日スーツを着た時、急に実感が湧いてちゃんと出来るかな…と不安でいっぱいです。

(こあくまブログも「女子大生」の部分をどうしよう?ですね笑)

今後、こあくまはdirectorzでサーバ証明書の取得代行のお仕事するので、こあくまブログではSSLを中心に勉強していることを更新していく予定です。よろしくお願いしますっ

06.09.11 / こあくまちゃんのこと / Author: aico / Comments: (4)

Mashup Awardsというイベントを知っていますか??

株式会社リクルートさんが主催している今年で7回目のイベントです。

そして、今回のMashup Awardsで、なんと!小悪魔賞を作ってもらうことになりました!

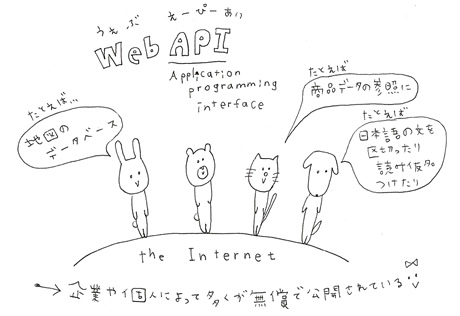

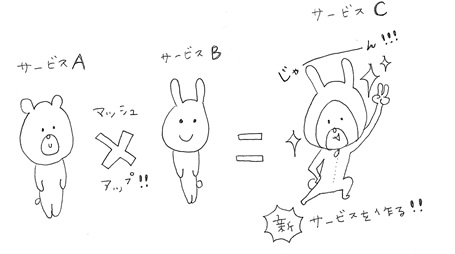

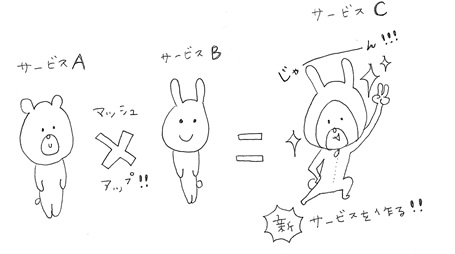

Mashupとは混ぜ合わせるという意味で、

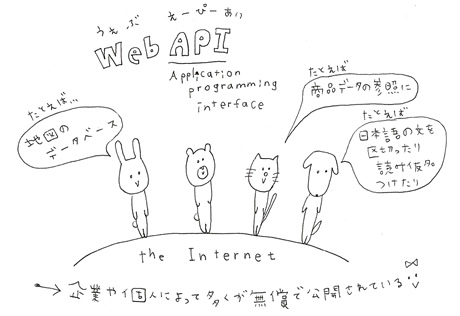

Web APIを2つ以上組み合わせて新しいアプリケーションを作ることを言います。

Web APIは、企業や個人がインターネット上に公開している何らかの機能を提供するサービスで、

大半が無償で公開されています。

地図のデータベースを提供したり、商品の検索結果を提供したり…さまざまなAPIがあります。

Mashupとは、2つ以上のAPIを混ぜ合わせて新しいサービスを提供するアプリケーションを作る…

Web APIの良いトコ取り…!な技術です。が!!!!

企業や個人がWeb APIを無償で提供し、思いつかないようなすごいサービスが他の人の手によって生まれ、

みんながそれを使ったら、Webの世界がもっと便利になっていく、Mashupにはそんなすばらしい利点があるのです!

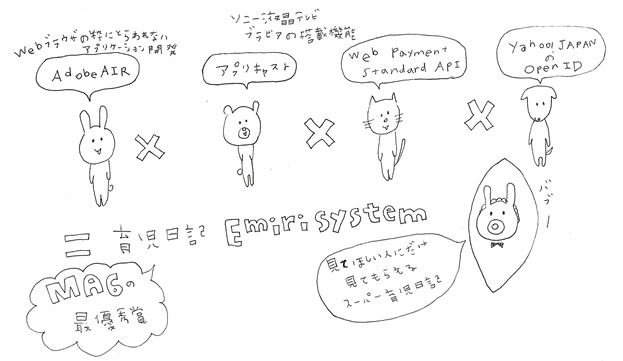

では、実際にどんなMashup作品があるのか、Mashup Awardsの過去の受賞作品を見てみましょう!

2010年の最優秀賞をとったのは、

毎日の子供の成長が見やすいように整理されていて、

パソコンをあまり使えないおじいちゃんおばあちゃんに孫の成長を見せてあげられるしくみだったり、

他人には見られず見てほしい人にだけ見てもらえるようになっていたり…

娘Emiriちゃんの成長の記録のためにパパがつくったEmiri Systemという育児日記のサービスでした!

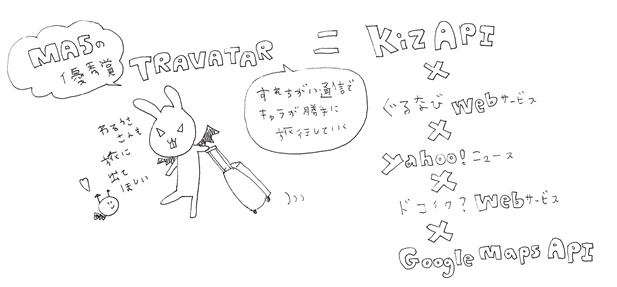

こあくま的に一番好きなのはMA5で優秀賞をとったTRAVATARです。

すれ違い通信によってキャラクターがiphoneの中を渡り歩いて旅をしていくアプリです。

キャラクターが勝手に渡り歩いていくのでどこまで行ったのかな?と見るのも楽しそうだし、

すれ違った人とちょっとしたコミュニケーションがとれたりするのもおもしろそう!と思いました*

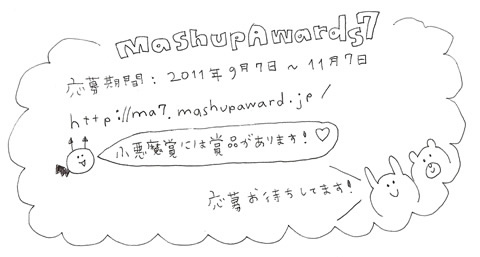

今回のMashup Awardsの作品募集期間は9月7日から11月7日までの2ヶ月間で、

Mashup Awardsのホームページにて作品を募集しています。

小悪魔賞にはもちろん!賞品があります!(賞品が何かはまだナイショですー*)

最優秀賞を狙うのはもちろんですが、小悪魔賞を狙ったステキな作品の応募をお待ちしております!

22.06.11 / こあくまベリサイン訪問記 / Author: aico / Comments: (5)

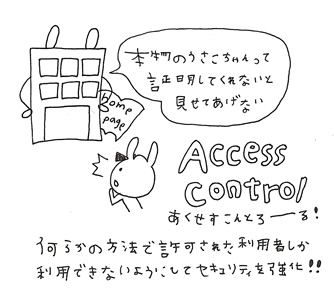

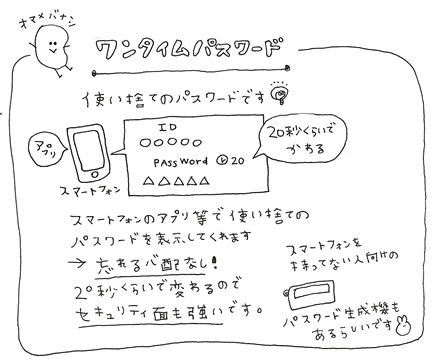

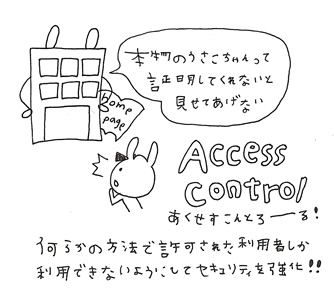

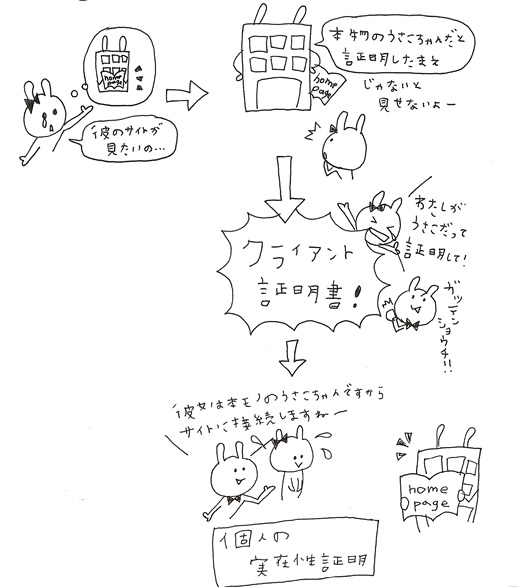

クライアント証明書はアクセスコントロールにとても便利です。

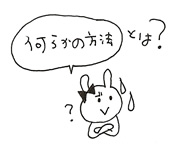

アクセスコントロールとは、何らかの方法で許可させた利用者しか

利用できないようにすることでセキュリティを強化する仕組みです。

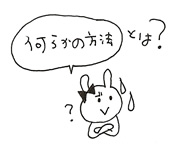

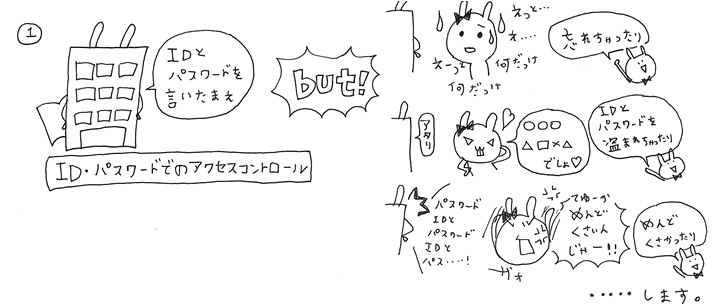

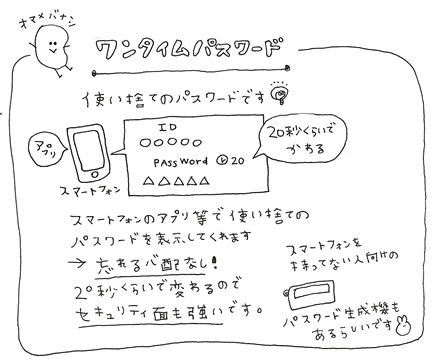

アクセスコントロールの方法として一番わかりやすいのはIDとパスワードですよね。

でもIDとパスワードを忘れちゃったり、第三者にIDとパスワードを盗まれちゃったり…

何よりめんどくさいですよね。

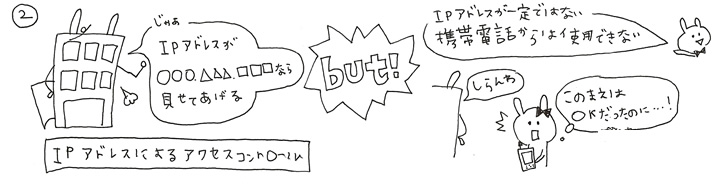

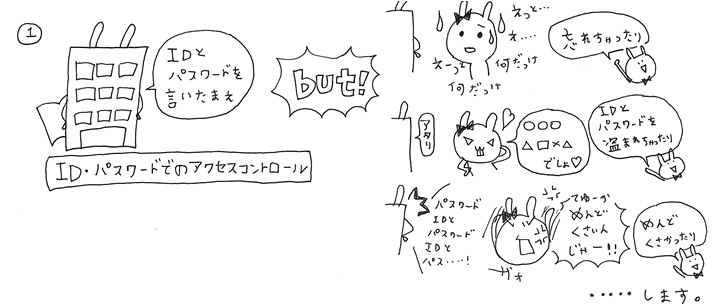

もう一つの方法はIPアドレスによるアクセスコントロールです。

特定のIPアドレスのみの利用を許可したり、拒否したりします。

でもこの方法だとIIPアドレスが一定ではない場合、例えば、携帯電話からのような場合利用できないので不便です。

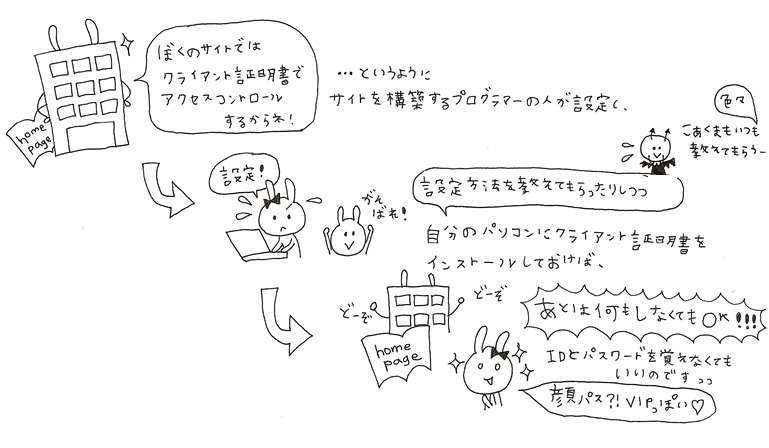

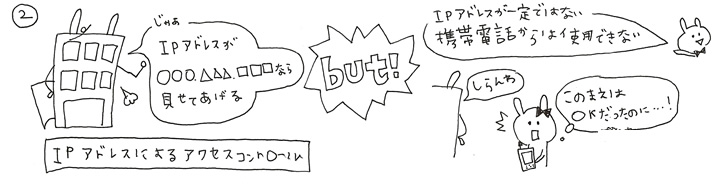

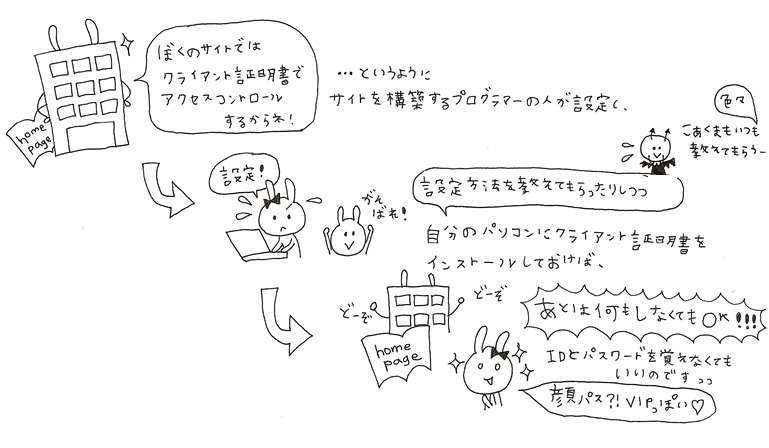

そこで、クライアント証明書によるアクセスコントロールです!

証明方法はクライアント証明書をインストールしているかを確認されるだけなので

最初のインストールのみ行えば後はなにもしなくていいのでとても便利です!

IDやパスワードを打ったり、IPアドレスのしくみを理解するのって

普段あまりコンピュータを使わないひとには難しかったりしますよね。

1年前のこあくまはIPアドレスなんて知らなかったし、

むずかしい設定は全部他の人にやってもらったり…(今もですが笑)

なので、サイトでクライアント証明書でのアクセスコントロールすることを

サイトを構築するプログラマーの人が設定しておけば、

普段あまりコンピュータを使わない人でも教えてもらいつつクライアント証明書を一度インストールするだけで

サイトを見るのが簡単になるから良いのではないかなーと思いました。

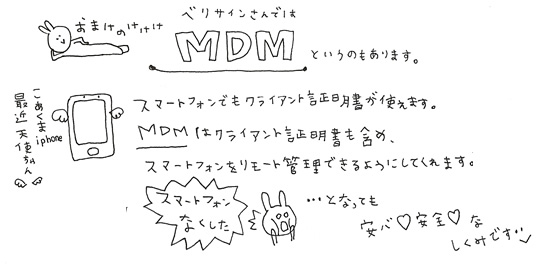

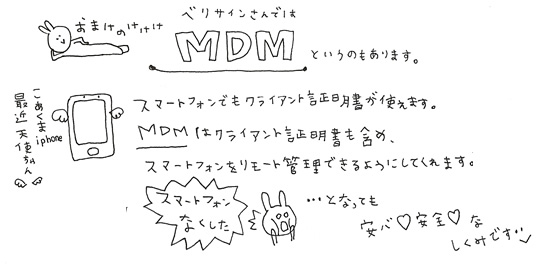

スマートフォンでもクライアント証明書が使えます。

クライアント証明書も含めて、スマートフォンをリモート管理する方法が

ベリサインさんにはあり、MDMと言います。

たくさんの情報が入ったスマートフォンをなくしてしまっても、

リモート管理によって初期化したりできるので安心安全です!

*追記*

ベリサインさんからクライアント証明書について載っている書籍の紹介をしてもらいました。

翔泳社さんから出ている、SEのためのネットワークの基本 (SEの現場シリーズ)という本です!

こちらも要チェックです!

21.06.11 / こあくまベリサイン訪問記 / Author: aico / Comments: (0)

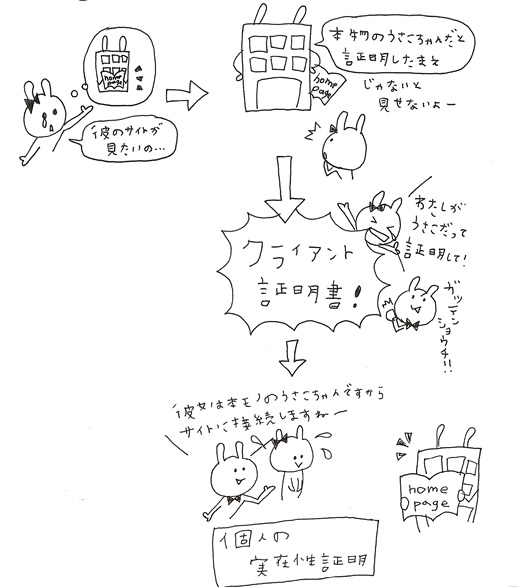

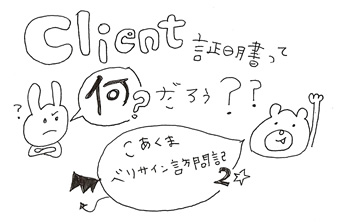

今回はクライアント証明書のお話です*

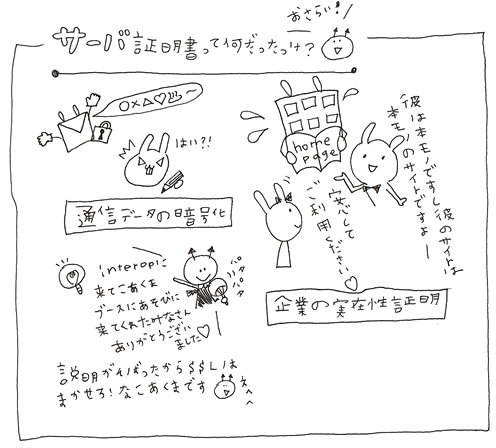

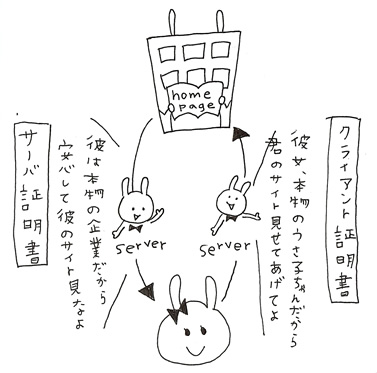

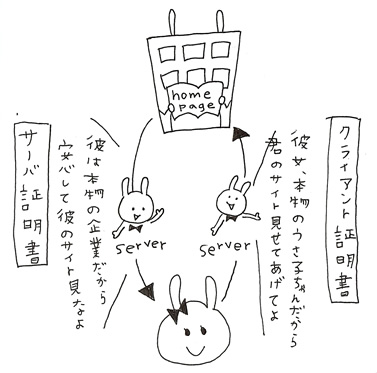

前回、サーバ証明書について勉強しました。

サーバ証明書は、サイトをつくっている企業が存在していること、

そのサイトが本物の企業がつくった本物のサイトである(フィッシングサイトではない)ことを証明する仕組みがあります。

クライアント証明書はサーバ証明書と技術的には同じ物です。(SSLの仕組みおさらいはココで)

では何が違うのか?それは証明する対象です。

クライアント証明書はサイトを作った企業ではなくサイトを見る個人が本物であることを証明します!

そのため、サイトを利用する個人のなりすましを防ぎ、

正しいクライアント証明書を持っていない人は、アクセスすることができません。

つまり、クライアント証明書はアクセスコントロールに便利です。

(アクセスコントロール…?続きます!)

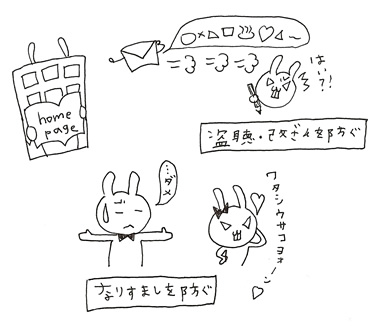

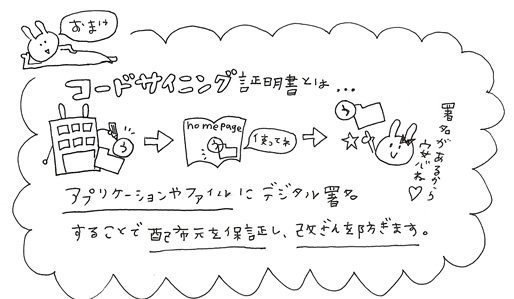

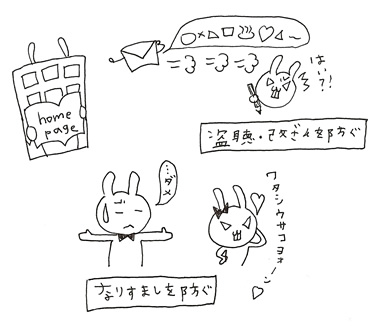

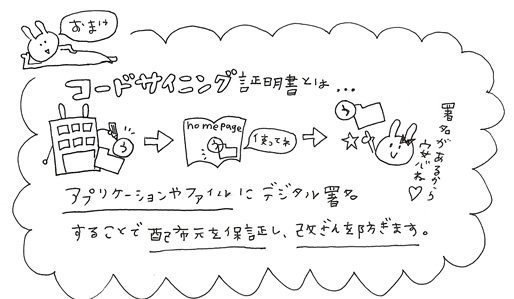

アプリケーションに対する証明に使えるコードサイニング証明書というものもあります。

アプリケーションやファイルにデジタル署名した後、ウェブで公開したりCD-ROMで配布することで

配布元が正しい企業であることを保証、改ざんを防ぐことができるため、

ユーザにインストールの不安を回避させることのできる効果があります。

17.05.11 / こあくまちゃんのこと / Author: aico / Comments: (0)

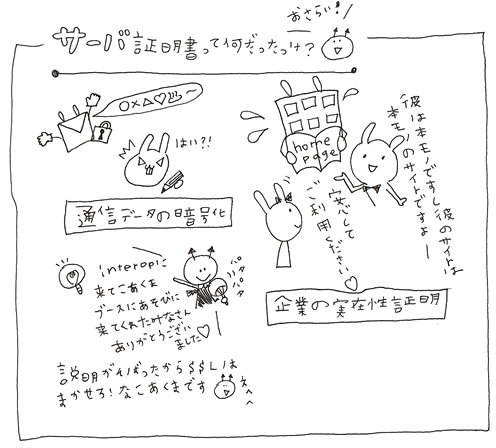

Interop Tokyo 2011にこあくまがアルバイトしている会社、(株)ディレクターズが出展します!

今回は、小悪魔女子大生のサーバエンジニア日記と日本ベリサイン株式会社さんがコラボ!

暗号化だけではないSSLサーバ証明書の役割や企業の実在性証明、フィッシングについて楽しく学びましょう。

来場者の方にはこあくま特製ノベルティーをプレゼントしちゃいます!

ノベルティーにはこのためにつくったNEWキャラクターも登場しているのでみなさんぜひ遊びにきてゲットしてくださいねー

26.04.11 / こあくまベリサイン訪問記 / Author: aico / Comments: (2)

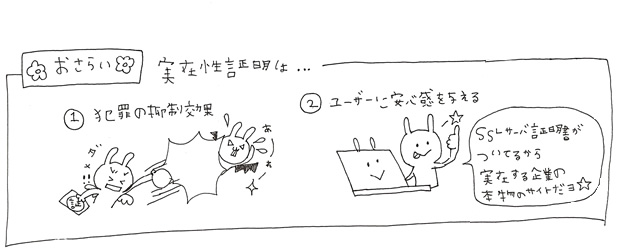

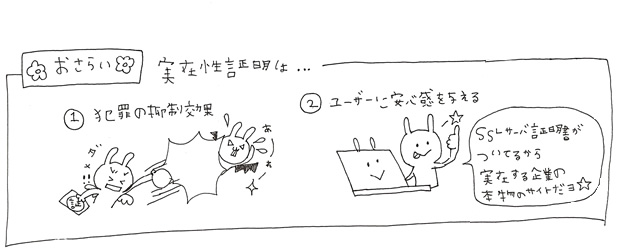

SSLサーバ証明書による実在性証明は、証明書を発行されているページを運営する企業の犯罪の抑止をしたり、

そのページを見るユーザに安心感を与えるという役割がありました。

一般にSSLというと、暗号化をするためのものというイメージがありますが、

実在性証明をメインで使っているページもあります。

1つ目は、早稲田大学の合格発表のページ。

大学の合格発表は、受験者にとってとても大事な情報です。

そのため早稲田大学では、合格者の番号は確かに大学側が出したものであるという証明のために合格発表のページには実在性証明が使われています。

2つ目は東京証券取引所の適時開示です。

会社の出す情報は株価に影響を及ぼします。そのため、東京証券取引所が運営する適時開示のページには実在性証明が使われています。

3つ目はマーケティングデータを取り扱っている情報販売の富士経済のページです。

富士経済さんは、特定のページだけではなく、サイト全体にSSLをかけています。

これは情報の大事さを十分に理解している、マーケティングデータ屋さんならではの

情報発信者としての責任の持ち方だと思います。

実在する会社が運営する本物のページであるということを証明するのは、

相手が目に見えないインターネットという環境のなかでは、

公開する情報が大事なものであればあるほど情報発信者としては注意を払わなければならないことだと思います。

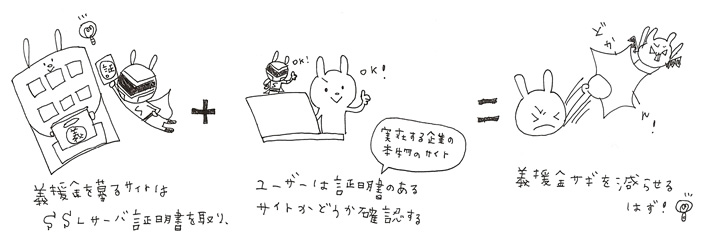

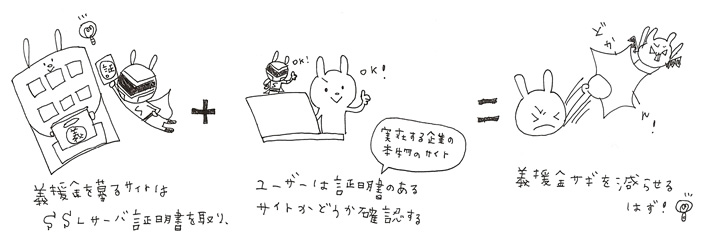

さて、ここで、もうひとつの「お金にかかわるページ」についてのお話です。

3月11日に、東日本で大地震が起き、被災地の支援のために日本中で義援金が集められていますよね。

インターネットでも義援金を受け付けている口座の情報を載せている支援サイトのページがたくさんあります。

しかし、ほとんどのサイトでSSLサーバ証明書は付けられていません。

支援サイトに便乗して、公的機関やどこかで聞いたことのあるような名前を使った義援金詐欺をはたらくサイトが増えています。

そのため、ベリサインさんでは、被災地支援の義援金を受け付けたり、震災情報や被災情報を提供するウェブサイトにSSLサーバ証明書を無償提供しているそうです。

口座番号を載せて義援金を募る企業のページはSSLサーバ証明書をかけ、そのページを見るユーザも証明書を確認すれば詐欺を少しでも減らせるのではないかな?と思いました。

12.04.11 / こあくまベリサイン訪問記 / Author: aico / Comments: (5)

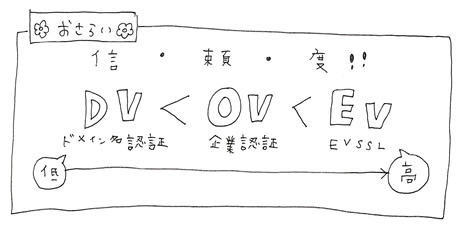

ではフィッシングにひっかからないようにするにはどうしたらよいのでしょう?

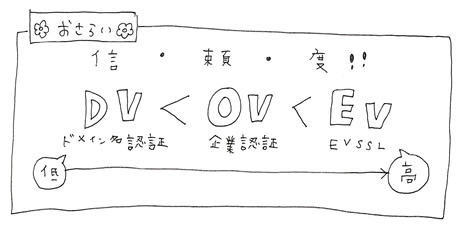

…とその前に前回のおさらい!

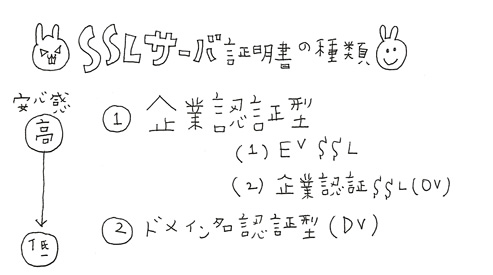

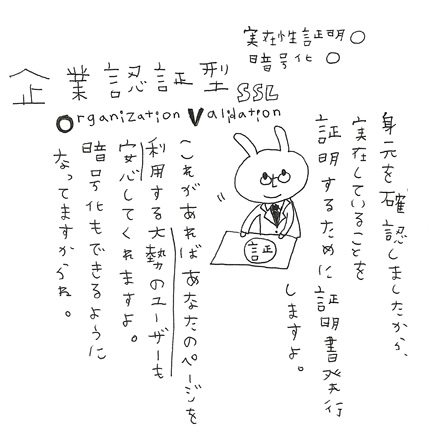

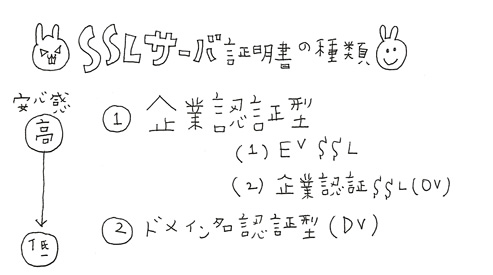

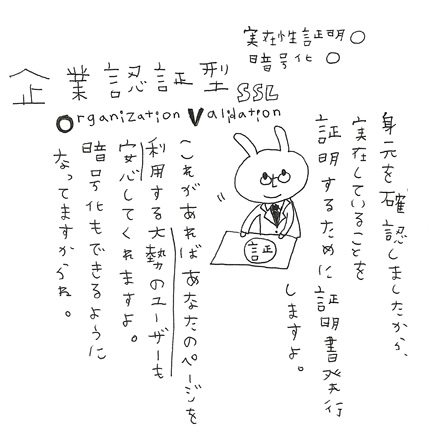

企業の実在性を認証しているOV、そのOVよりさらに厳格な審査を行うEV SSLを発行されているページには高い信頼性があります。

(DVは暗号化を行ってくれますが企業の実在性は認証しないのでかなり低い信頼度です。グループ内やユーザーの少ないサイト向け。)

SSLが入っているからといって安心してはいけません。

フィッシングに引っかからないためにはそのページについているSSLサーバ証明書が

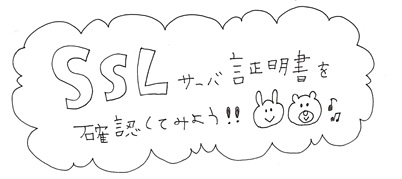

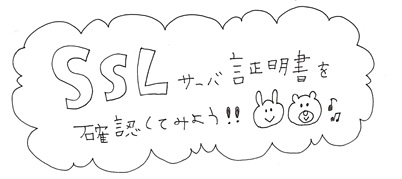

どんなSSLなのかを確認しましょう!

ということで今回はドメイン名認証型(DV)、企業認証型(OV)、そしてEV SSLの3種類のSSLサーバ証明書を確認してみましょう!

今回はSafari、IE、Firefox、Google Chromeの4種類のブラウザを使います!

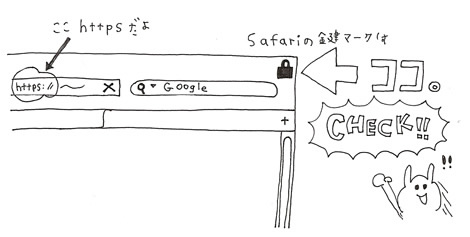

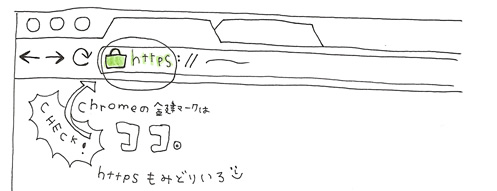

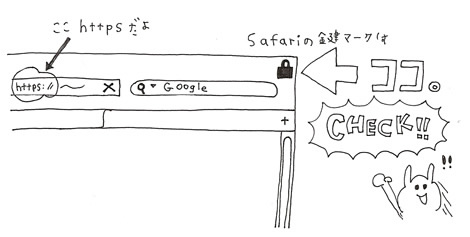

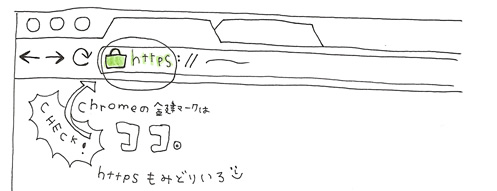

「SSLって何だろう?」の回でも勉強したように、SSLサーバ証明書がついているページのURLにはhttpsが使用されます。

このhttps://ではじまるサイトには主に小さな鍵のマークがついています。

じゃぁ鍵のマークが見つかれば安心なんだね!…というわけではなく、さらに確認する必要があります。

まずはドメイン名認証型(DV)と企業認証型(OV)を4つのブラウザごとに確認していきましょう!

Safariでは鍵のマークは右上にあります。

ではこの鍵マーク、クリックしてみましょう!

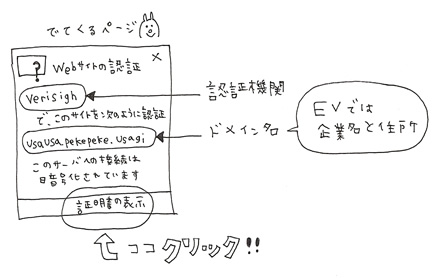

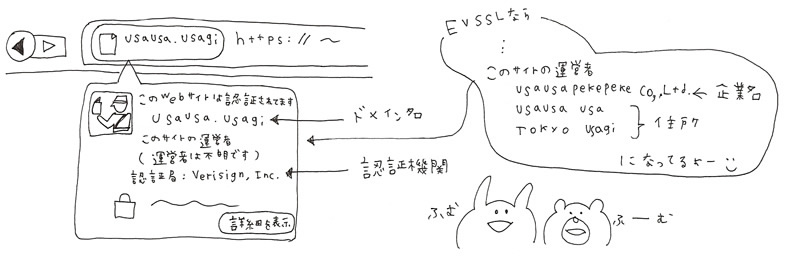

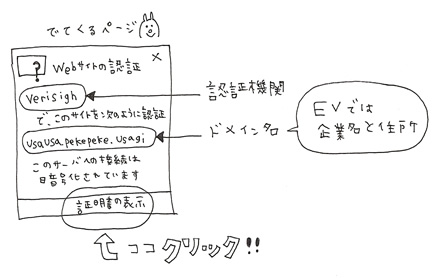

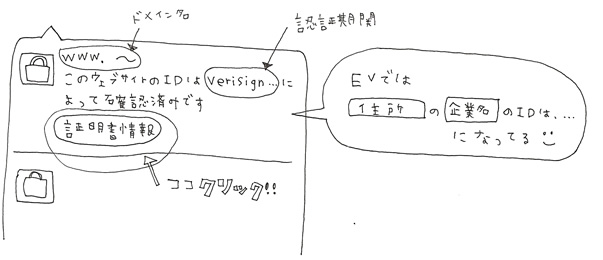

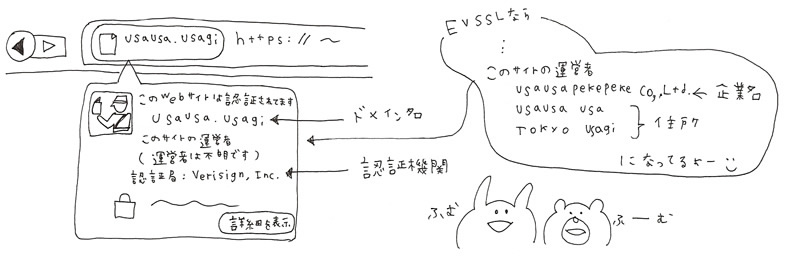

するとこんなページが出てきます。

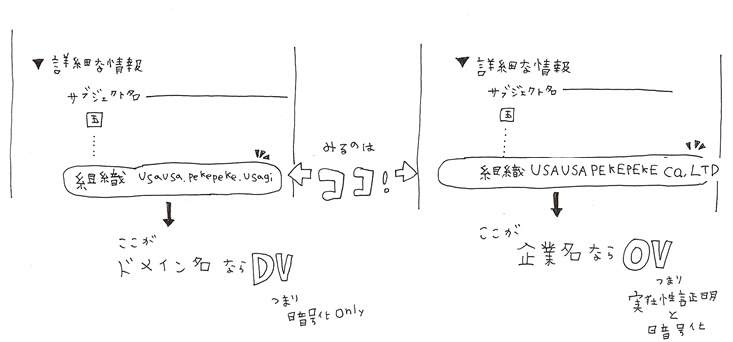

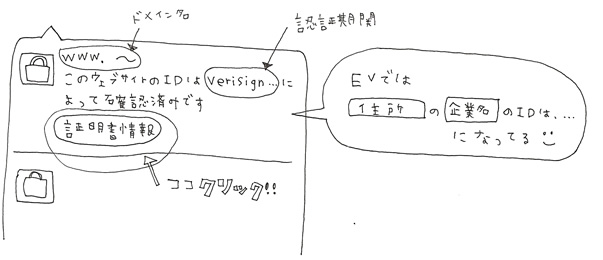

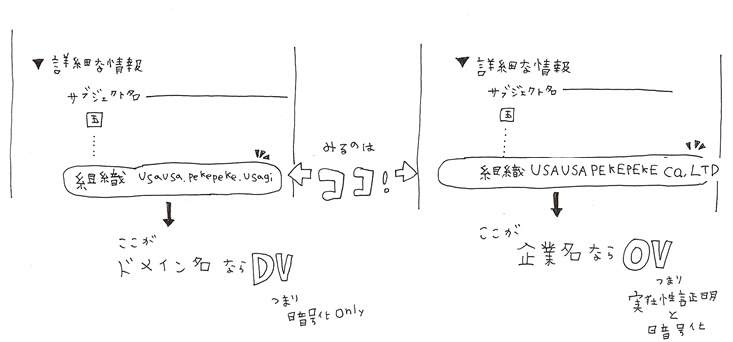

ここには、SSLサーバ証明書を得ているドメイン名や、ベリサインなど証明書を発行した機関名、証明書の有効期限などが描かれています。ここまではDVもOVも変わりません。詳細な情報をクリックしてみてみましょう!

確認するのは組織の部分です。

DVでは組織名がドメイン名になっています。一方、OVでは組織名は企業名になっています。

DVではドメイン名登録名義のみの確認、OVでは企業の登記事項や電話確認によって企業の実在性を認証しているためです。

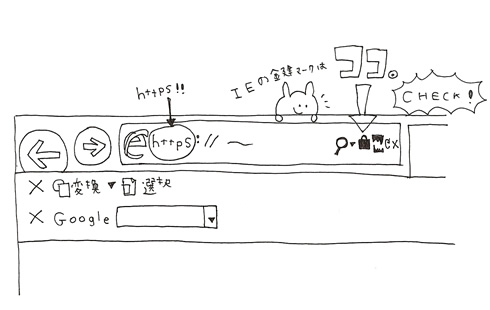

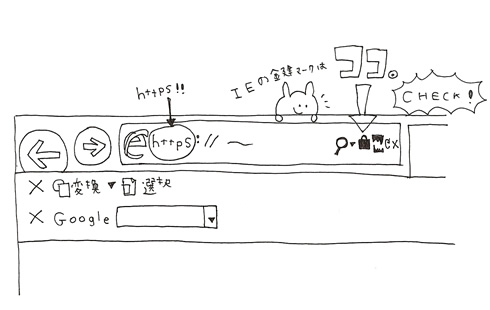

IEでは鍵マークはURLの後ろについています。

鍵マークをクリックするとこんなページが出てきます。

Safariと同じように認証機関とドメイン名が書かれています。

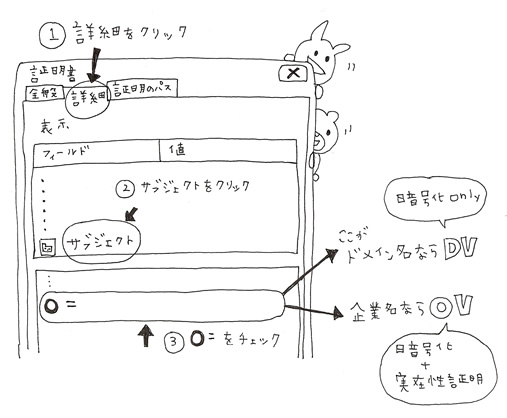

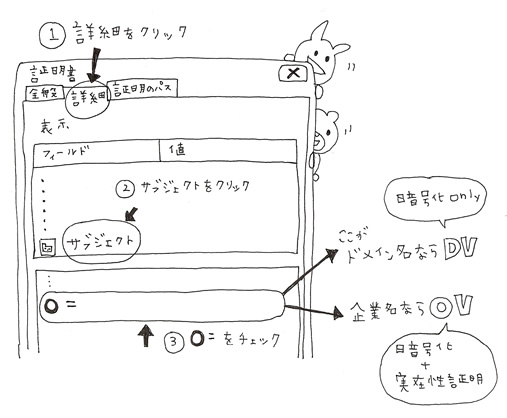

証明書を表示して、詳細をクリックし、フィールドにあるサブジェクトをクリックします。

確認するのはO=の部分です。Safariと同じようにDVではドメイン名、OVでは企業名が書かれています。

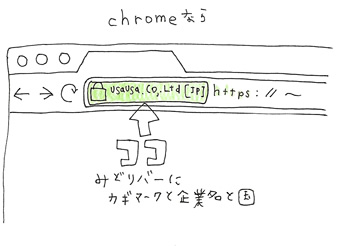

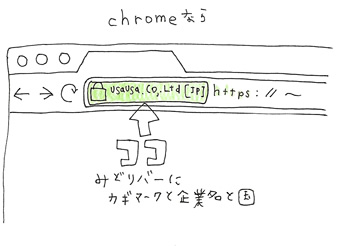

Google Chromeでは緑色の鍵マークがURLの前についています。

クリックすると、これまでと同じようにドメイン名と認証機関が書かれたページが出てきます。

証明書情報をクリックすると、Safariと同じページがでるのであとは同じなので省略します!

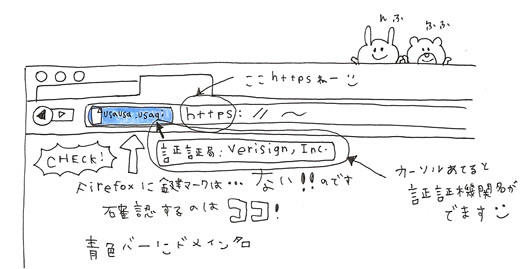

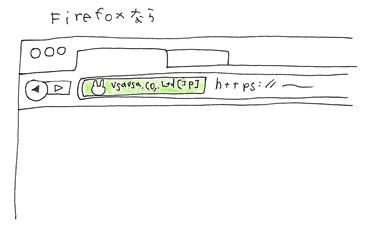

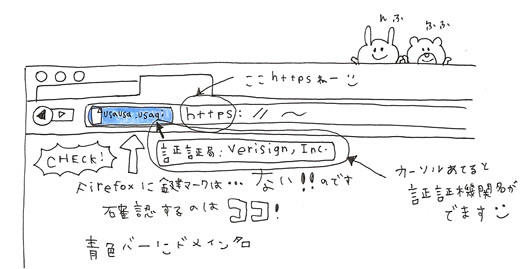

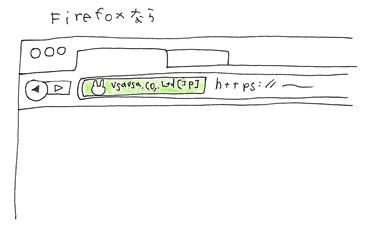

最後はFirefoxです!Firefoxでは鍵マークではなく、URLの前にある青の囲みにドメイン名が書かれています。

さらに、ドメイン名にカーソルを当てると認証局も確認することが出来ます。

同じように詳細を表示し、証明書を表示して組織の部分を確認しましょう。

このようにしてSSLサーバ証明書を確認することが出来ます。しかし!これ、正直めんどくさいですよね?

ユーザにもっとわかりやすい形で取得していることを知らせてくれるSSLサーバ証明書があります!

それがEV SSLです。EV SSLではアドレスバーに緑色が出現します!

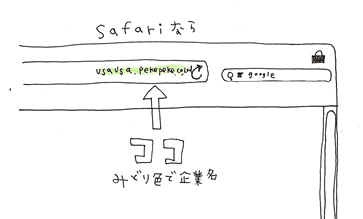

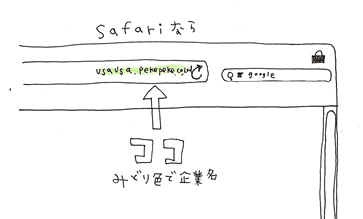

SafariならURLの後ろに緑色の企業名が!

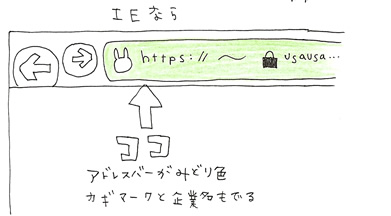

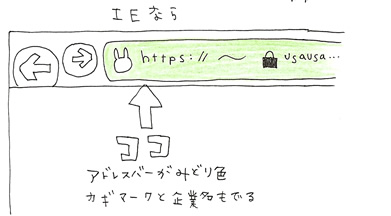

IEならアドレスバーが緑色に!アドレスバーには鍵マークと企業名も出ます。

ChromeならURLの前に緑色の鍵マークと企業名と国名が!

FirefoxならURLの前に企業名と国名が!

こんなかんじでEV SSL、すごくわかりやすいんです!

そのうえ、厳格な認証手続きを行っているため信頼性も抜群!

DVやOVと同じように、この緑色の部分をクリックすればSSLサーバ証明書の詳細を見ることが出来ます。

他にも、DVやOV、EVはサーバ証明書のインストールチェックフォームでも確認することが出来るので試しにやってみてください。

(会社の人がつくってくれましたよー!すごい!)

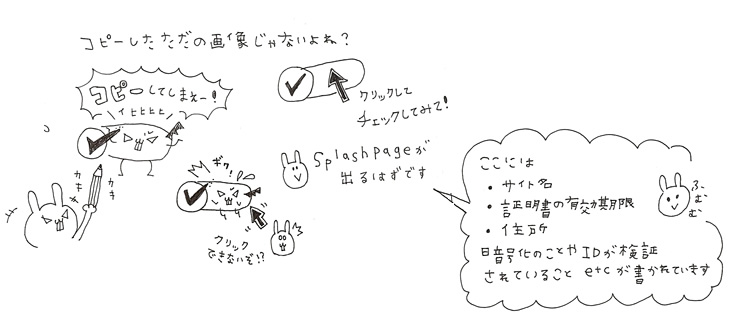

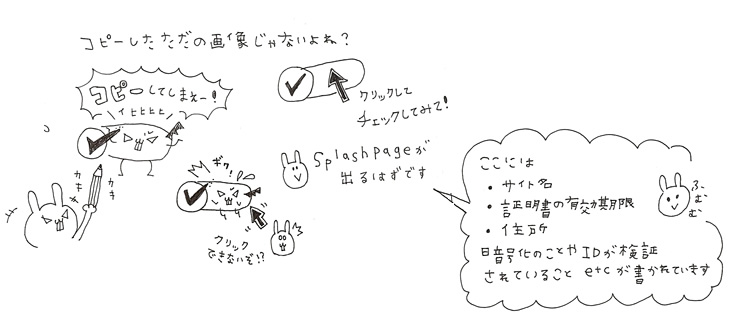

ベリサインが発行しているOVとEVにはベリサインシールというものが存在します。

このシール、鍵マークとは違って大きいし見やすい!緑バーのでないOVでは確認がしやすいなぁ!と思いますよね。

でも、ただのコピーされた画像の可能性もあるかもしれません。シールをクリックすると証明書の詳細が見れるかどうか確認しましょう。

今回はベリサインさんにお邪魔してSSLサーバ証明書のお話を聞いて記事にまとめてみました。

ベリサインさん、ありがとうございました!

今までは何も考えずに個人情報を入れてしまっていたけど、実はそれはとても危ないこと。

危ない目に会う前に、まずは確認!ってとっても大事。

自分の情報は自分で守れるようにしたいですね。

みなさんも個人情報を入れる前にSSLサーバ証明書、確認してみてくださいね!

11.04.11 / こあくまベリサイン訪問記 / Author: aico / Comments: (6)

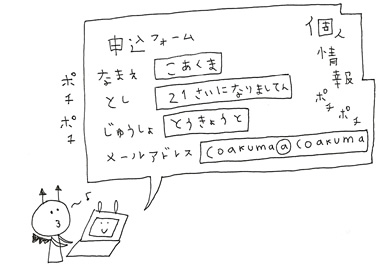

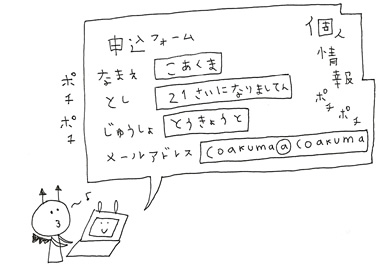

実はこのあいだ、ネットで応募した映画の試写会に当たったので試写会に行ってきました。

試写会に応募するときは、インターネットで試写会の参加申込フォームで名前や住所、電話番号などの個人情報を記入して応募します。

でも、ふと思ったのです。

画面の向こうの見えない相手に自分の個人情報をこんな簡単に渡しちゃって大丈夫なのかな?

本物そっくりにつくられてる偽サイト(フィッシングサイト)と、本物のサイトを見分けるにはどうしたらいいんだろう?

…ということで、今回はSSLサーバ証明書についてベリサインさんに教えてもらいました!

フィッシングって知っていますか?

フィッシングサイトとは、悪意を持った第三者が実際にある金融機関や有名企業を装いメールなどで偽のサイト(フィッシングサイト)のURLを送りつけ、

クレジットカード情報や個人情報をだまし取る行為のことです。

近年では、yahoo!オークションのフィッシングメールが大量発生するなど日本のフィッシングサイトの発生件数は年々増加しています。

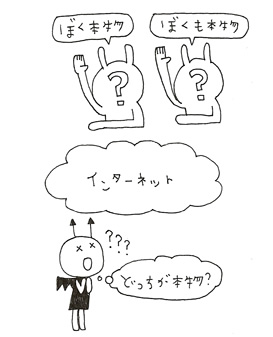

フィッシングサイトは本物のサイトそっくりに作られているため一見すると違いがよくわかりません。

フィッシングサイトとそうでないサイトを区別できますか?←ベリサインさんのサイト!やってみてください〜

インターネットの世界は取引する相手が目に見えません。

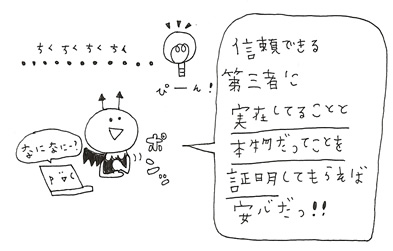

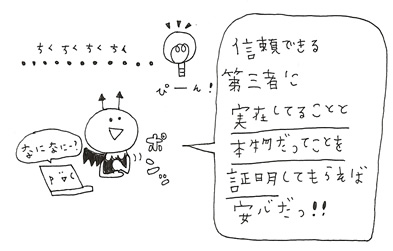

ではどうすれば相手が本物の実在する企業や組織であるということを確認できるのでしょうか?

SSLって何だろう?でもあるように、

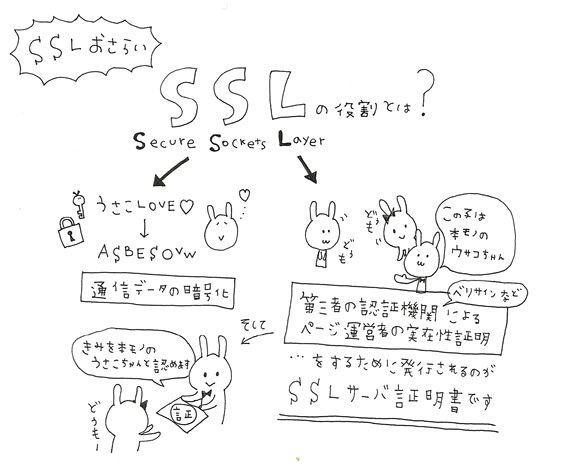

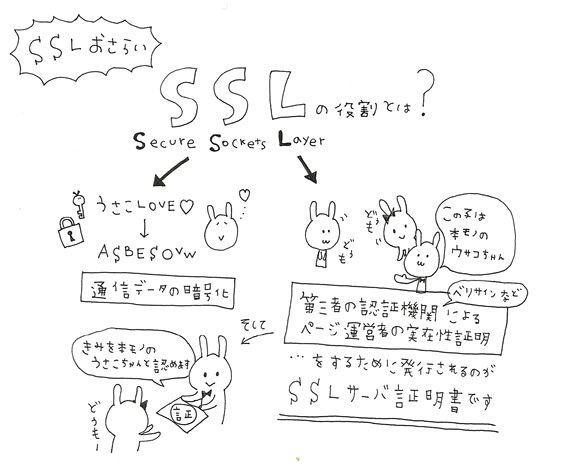

SSLには、個人情報など大事な情報を暗号化し、ベリサインなどの第三者の認証機関がページの運営企業や組織が存在することを認証する仕組みがあります。

そして、ベリサインなど第三者の認証機関がページの運営者が実在し、本物のサイトであることを証明するために発行するのがSSLサーバ証明書です。

SSLサーバ証明書には、大きく分けて企業認証型とドメイン名認証型の2つがあります。

ドメイン名認証型SSLサーバ証明書では、ドメインの所有者と証明書発行を申し込んできた運営者が同一であることを確認します。

しかし、ドメイン名認証型のSSLサーバ証明書には、暗号化機能はあるけれど、本物のサイトであることを証明する機能がありません。

そのため、ドメイン名認証型が使われるのは、個人のサイトや、サイトの利用者の少ないページで利用されており、

映画の試写会の応募サイトなど多くの人が見るページで使われるのは、企業認証型のSSLサーバ証明書です。

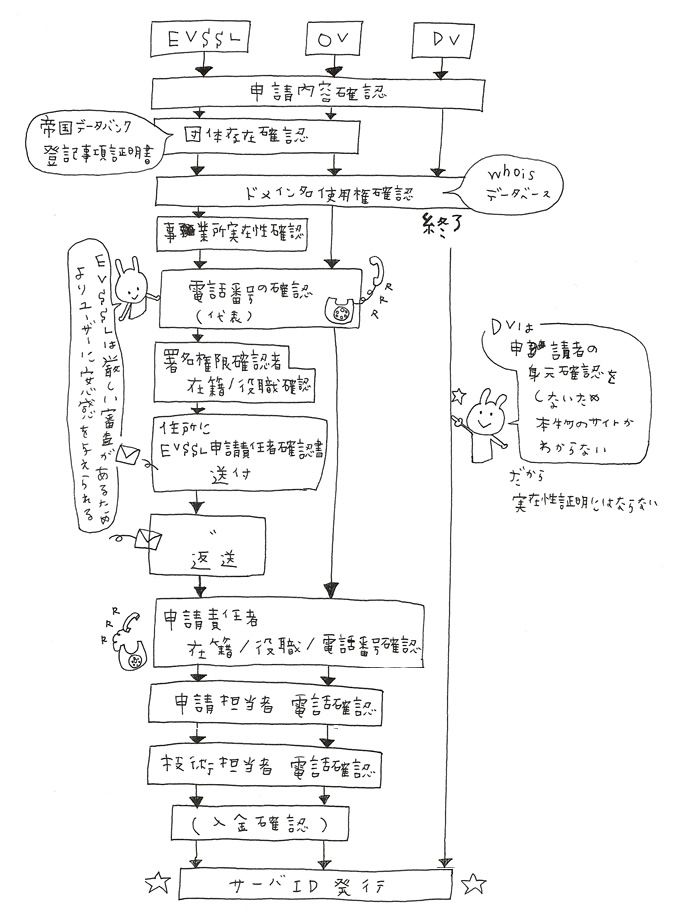

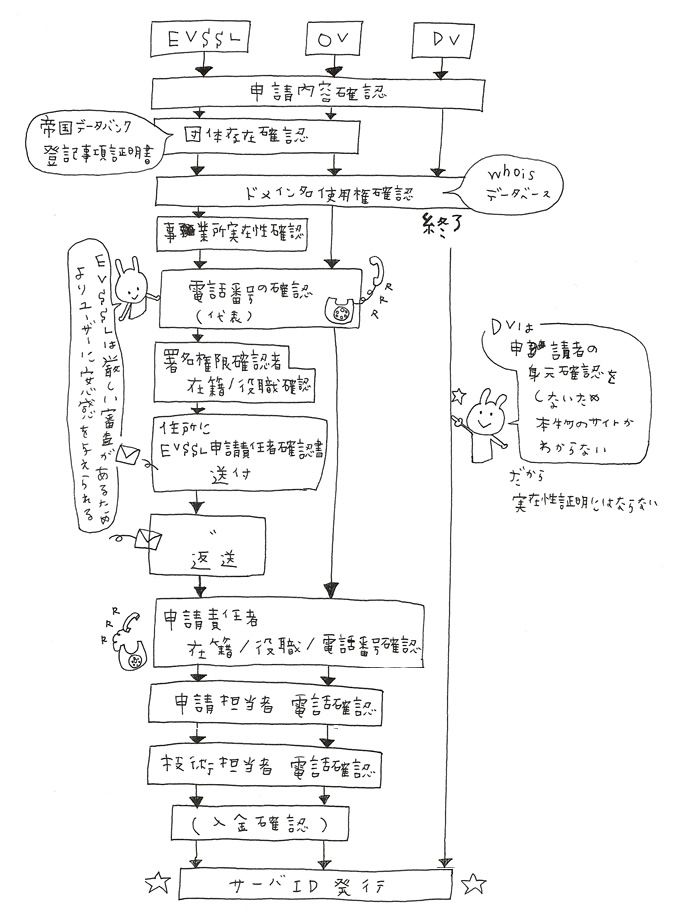

企業認証型のSSLサーバ証明書を発行するには、ドメイン名の登録名義の確認に加えて、

帝国データバンクや登記事項証明書の確認、電話による申請者の在籍・役職と申請の意思確認などが行われます。

また、企業認証型でもEV SSLでは、事業所の実在性の確認と事業所への申請責任者確認書の送付・返送が必要など、

実在証明の認証内容がより強化されています。

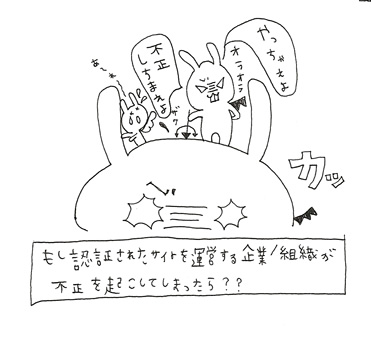

では、もし認証されたサイトを運営する企業や組織が不正を起こしてしまったらどうなってしまうのでしょう?

ベリサインなどの認証機関には発行した企業や組織の最新の情報が保有されています。

そのため、認証されたサイトを使った不正が発覚した場合、すぐに証跡を確認することが出来ます。

また、不正が発覚すると証明書は失効され、私たちサイト利用者にわかりやすいように失効されていることを警告する画面が表示されるようになります。

このように、不正をしても足がつきやすいことから、企業認証型のSSLサーバ証明書には犯罪の抑制という効果もあります。

では、このSSLサーバ証明書、私たちサイトのユーザーはどのようにして確認すればよいのでしょうか?

つづきます!

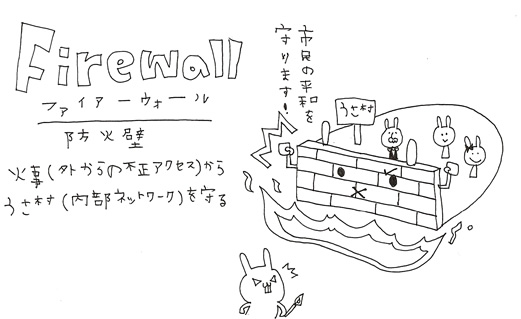

03.03.11 / ファイアーウォールって何?, 未分類 / Author: aico / Comments: (6)

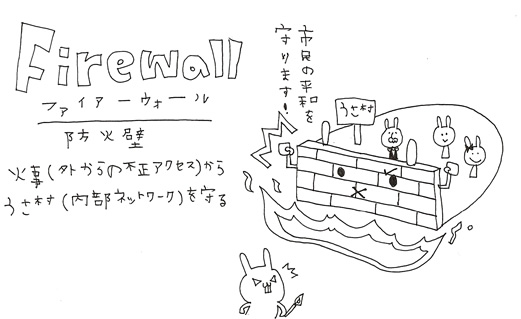

ファイアーウォールは外からの不正なアクセスを防ぐ役割をしています。

このブログでは前にtcp wrapperによるアクセス制限について紹介しましたが、

ファイアーウォールを使うとtcp wrapperよりも強いアクセス制限を行うことができます。

例えばこんなかんじ。

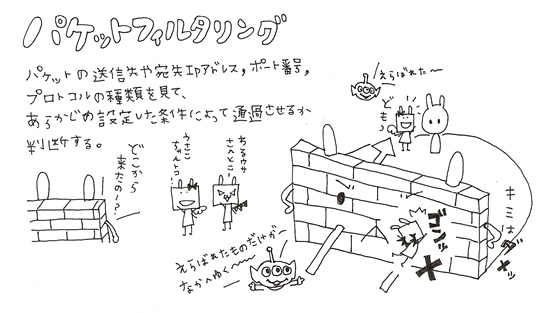

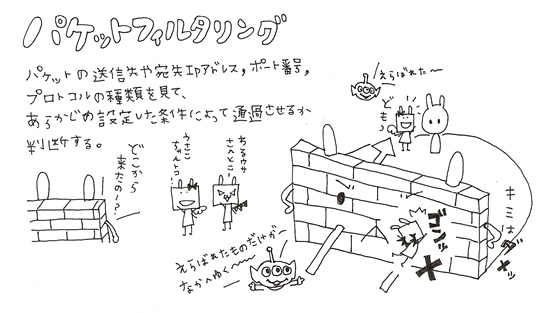

では実際にどのように行っているかというと、

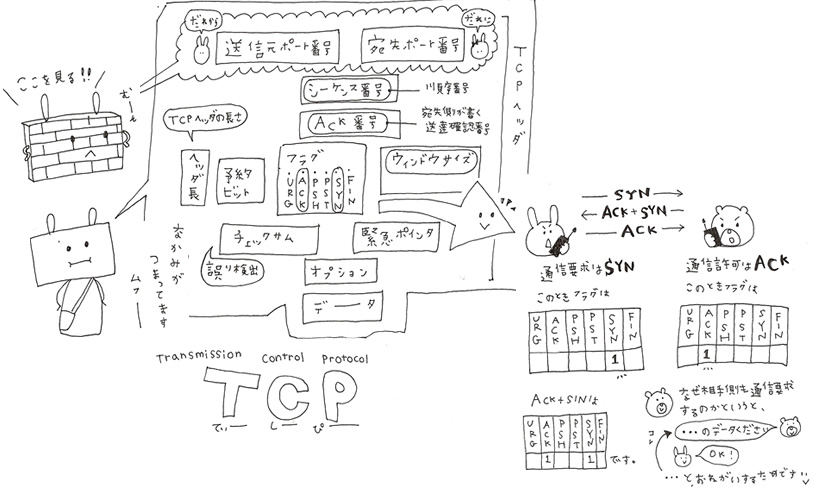

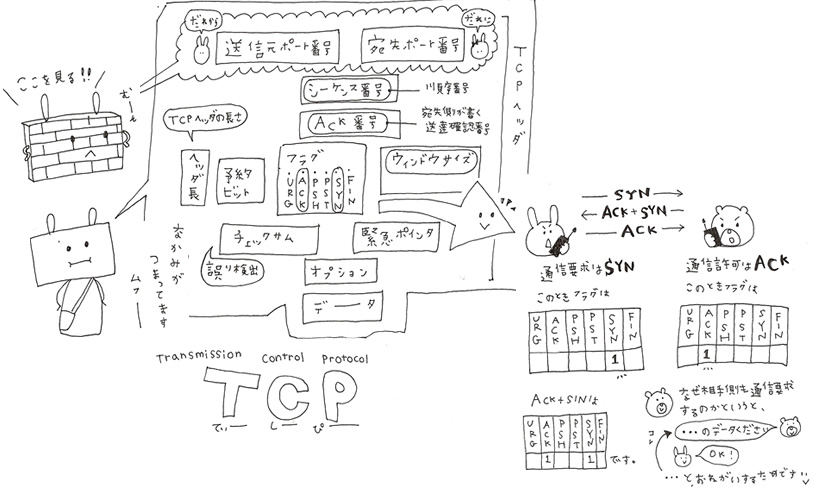

外からやってくるパケットのヘッダに含まれる送信元アドレスやポート番号などの情報から、通過を許可したり拒否したりします。

このような方法をパケットフィルタリングといいます。

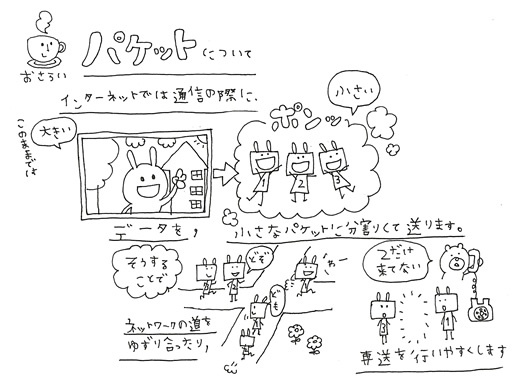

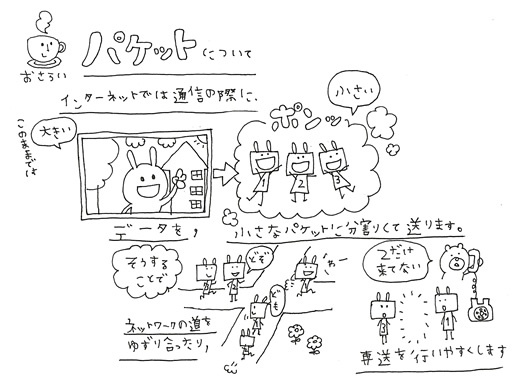

インターネットは通信をする際にデータをパケットという小さな単位に分割して届けるんでしたよね。

実はパケットにはいくつか種類があります。

データの中身の構造やパケットにつける宛先などを書いた制御データの内容を決めるのはプロトコルです。

プロトコルのひとつ、IPではパケットに、どこに送るのかを書いたヘッダをつけます。

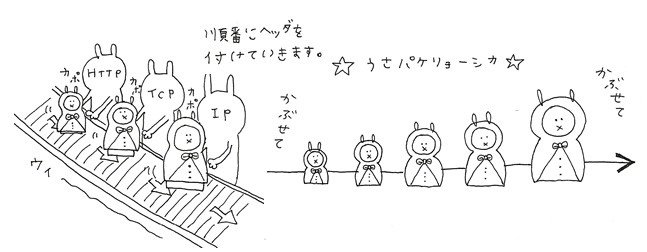

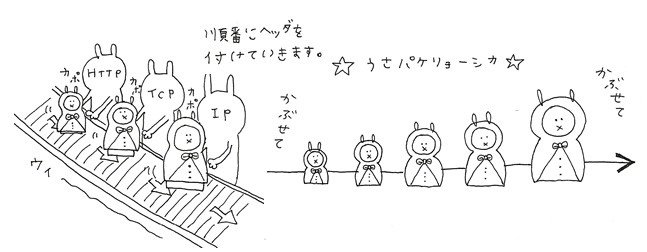

パケットさんはデータを送信する前にプロトコルによって次々と必要なヘッダを付けてられてから目的地に送られます。

しかし、IPではどうやって目的地まで送るかしか決めていません。

このままではパケットが無事に届いたかはわからなくなっちゃいますよね。

なので、その部分をどうするか決めるのがTCPやUDPといったプロトコルです。

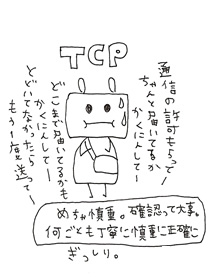

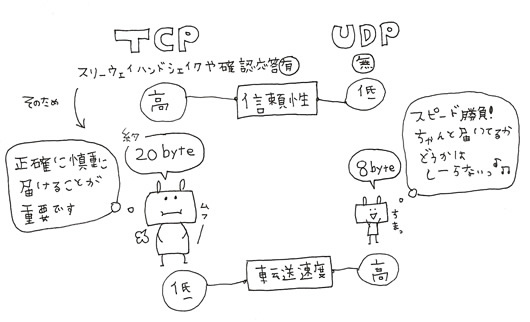

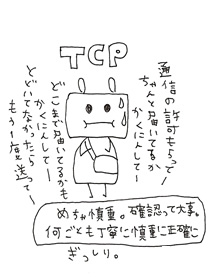

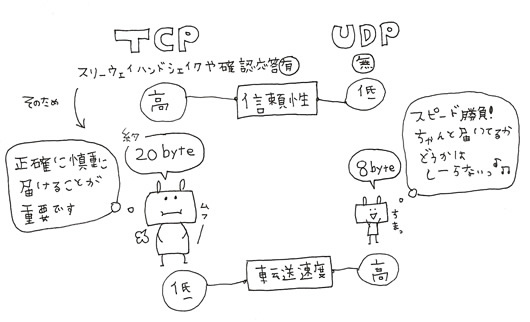

TCPでは、無事に届いたか確認したり、届いてないパケットさんの再送をすることを決めています。

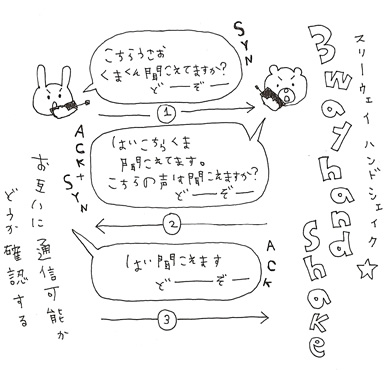

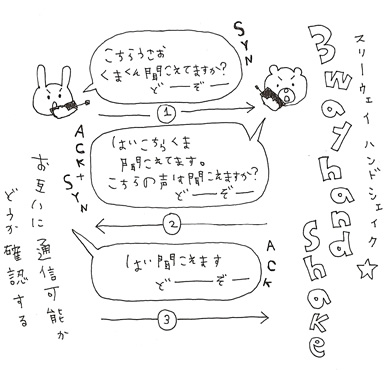

TCPで特徴的なのはスリーウェイハンドシェイクという通信許可要求です。

データを送る前にまずお互いに通信が出来る状態なのかを確認するのです。

通信許可要求はSYN、通信許可はACKと呼ばれています。

これは、TCPヘッダの中のフラグのSYNとACKが、それぞれ通信許可要求と通信許可の際に1bitずつセットされるからです。

このようにTCPでは確実な通信をするための決まり事をたくさんつくるので、やりとりに時間がかかってしまいます。

そこで登場するのがUDPです。

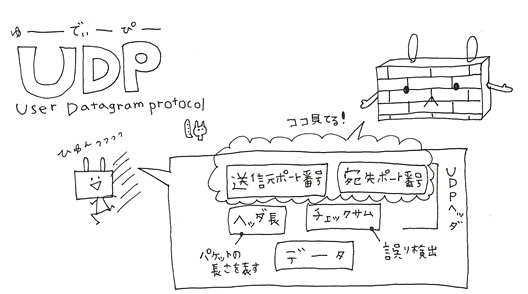

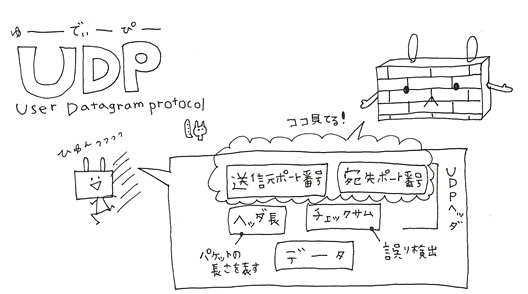

UDPのヘッダには送信元と宛先のポート番号しか入っていません。

そのためより速くデータを送ることができるので、UDPはリアルタイムでの動画配信をしたい時などに使われます。

しかし、TCPで行われていた確認応答をしないため、データが無事に相手に届いたかどうかは送信側はわからないし、届かなかったセグメントの再送も行われません。

他にも、ICMPというものもあります。ICMPは主にエラーの報告や原因調査の為に使われています。