暗号化はそんなに必要なのかな?

29.07.10 / SSHって何? / Author: aico

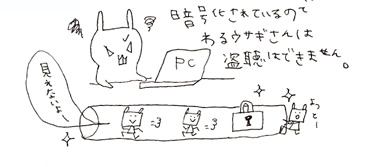

前回のおさらいです*

それでは今回のお題は…

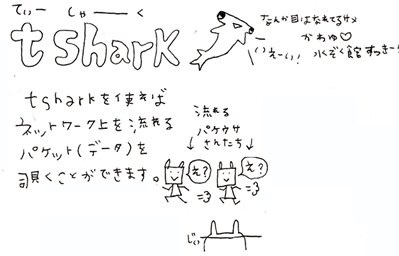

このツールを使えば、SSHで暗号化されていない情報がもしかしたら見れてしまう(盗聴できる)かも?

ということで、今回は生データの危険性をtsharkを使って検証してみました!

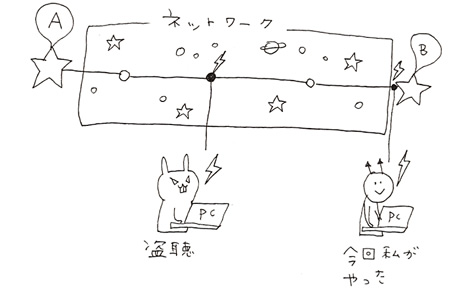

今回はIPアドレス○○○.○○○.○○○.○○○(以下Aとします)から●●●.●●●.●●●.●●●(以下Bとします)にsshやtelnetをし、検証しました。

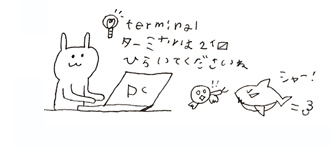

ターミナルを2つひらき、

片方にはssh [アカウント名]@[AのIPアドレス]と入れAにログインします。

もう片方にはssh [アカウント名]@[BのIPアドレス]と入れ、Bにログインします。

今回は、AからBにsshやtelnetをする(AからBにログインする)ので、

Bのターミナルに、パケット内容を表示させるために

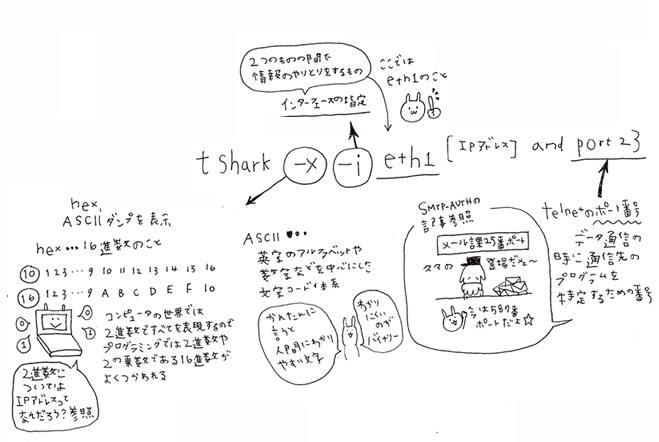

tshark -x -i eth1 host [AのIPアドレス] and port 23と入力しておきます。

Aの方のターミナルには、

telnet [BのIPアドレス]と入力します。

すると、

Trying [BのIPアドレス]…とでるので、

login :に、アカウント名、password :にパスワードを入力します。

すると、Bの方のターミナルに、Aのターミナルからtelnetで送られているパケットが表示されます。

たとえば、Aのターミナルに ls -laと入力すると、Bのターミナルでls -laで見られる内容がB -> A TELNET Telnet Data …のなかで見れてしまったりします。

ls -laを入力するとAのターミナルにこのようにでました。下から2番目にusakumaとあるのがわかります。

するとBのターミナルにはこのように表示されます。真ん中の数字が16進数、右がASCLLダンプです。

ASCLLダンプの下から5、6行にかけてusakumaと表示されちゃってますよね。他にもls -laでAにでてきた文字が見れてしまっています。

こんなかんじでパスワードなどの大事な情報もそのままの状態で流れてしまったり…。

今度はBのターミナルに、

shark -x -i eth1 host [AのIPアドレス] and port 22と入力します。

さっきはport 23でしたが、今度はport 22です。これはSSHのポート番号です。

Aの方のターミナルには、

ssh [AのIPアドレス]と入力します。

すると、今度はBのターミナルには、Aのターミナルからsshで送られているパケットは何がかいてあるかわからない状態で表示されます。

ほとんど…になっていて読めなくなっています。

これは、SSHが通信を暗号化しているからです。

本当は上のイラストでわるうさぎさんが盗聴をしているような、通信をするAとBの間で盗聴は行われます。今回は環境がなかったのでBの場所で行いました。

暗号化されていないとAとBの間にわるうさぎさんが入り込めれば(簡単には入り込めないですけどね。)盗聴できてしまいます。

AとBへのログイン権限を持っていなくてもモニタリングできてしまうことはとても問題です。

.png)

.png)

.png)

Comments: 1

[…] This post was mentioned on Twitter by IYO, fjkktkys. fjkktkys said: 啓蒙してますなあ。攻撃方法も含めてw一番勉強になるのはまとめてる人パターン http://bit.ly/diXDfZ […]